En esta publicación, conoceremos sobre los ataques de fuerza bruta: qué son, cómo los utilizan los ciberdelincuentes y las técnicas de prevención.

- AUTENTICACIÓN

La autenticación es el acto o proceso de confirmar que algo (o alguien) es quien dice ser.

Es habitual que el probador sea un usuario que quiere acceder a ciertos recursos y el verificador sea un sistema que protege el acceso a dichos recursos y tiene que verificar que el que accede sea un usuario que tiene permisos para acceder a esos recursos.

Para disponer autenticación es necesaria, como condición previa, la existencia de identidades biunívocamente identificadas de tal forma que se permita su identificación.

De acuerdo a la publicación del reporte “Verizon Data Breach Report ” Aproximadamente el 81% de las violaciones de datos confirmadas se deben a contraseñas débiles o robadas a través de phishing o ataques de fuerza bruta.

La forma de detener es ganar el tiempo al ciberdelincuente, así como un hash que podría demorar en descifrar años, hasta entonces el hash a podido cambiarse múltiples veces.

- ¿Qué es un ataque de fuerza bruta?

Un ataque de fuerza bruta es uno de los métodos de piratería más simples y menos sofisticados. La teoría detrás de tal ataque es que, si toma un número infinito de intentos de adivinar una contraseña, eventualmente podría atinar si no tiene las medidas de protección o complejidad de la misma.

- ¿Qué es Phishing?

El Phishing es uno de los métodos más utilizados por ciberdelincuentes para estafar y obtener información de forma fraudulenta como puede ser una contraseña de acceso a un sistema.

- PROTECCIÓN FRENTE ATAQUES DE FUERZA BRUTA

Existen muchos métodos para detener o prevenir los ataques de fuerza bruta.

Lo más obvio es una política de contraseña segura. Cada aplicación web o servidor de servicios debe exigir el uso de contraseñas seguras. Por ejemplo, las cuentas de usuario estándar deben tener al menos ocho letras, un número, letras mayúsculas y minúsculas y un carácter especial. Además, los servidores deben requerir cambios frecuentes de contraseña.

Investiguemos otras formas de prevenir un ataque de fuerza bruta.

- Limite los intentos fallidos de inicio de sesión:

Implementar un bloqueo de cuenta después de varios intentos fallidos de inicio de sesión no es muy efectivo, ya que hace que su servidor sea presa fácil de ataques de denegación de servicio. Sin embargo, si se realiza con retrasos progresivos, este método se vuelve mucho más efectivo.

- Use Captcha

Todos nos acostumbramos a ver CAPTCHA en Internet. A nadie le gusta tratar de darle sentido a algo que parece haber sido garabateado por un niño de dos años, pero herramientas como CAPTCHA hacen que los bots automáticos sean ineficaces.

- Limite los inicios de sesión a un rango o dirección IP especificada

Si permite el acceso solo desde una dirección IP o rango designado, los atacantes de fuerza bruta deberán trabajar arduamente para superar ese obstáculo.

Puede configurar esto mediante el alcance de un puerto de acceso remoto a una dirección IP estática. Si no tiene una dirección IP estática, puede configurar una VPN en su lugar.

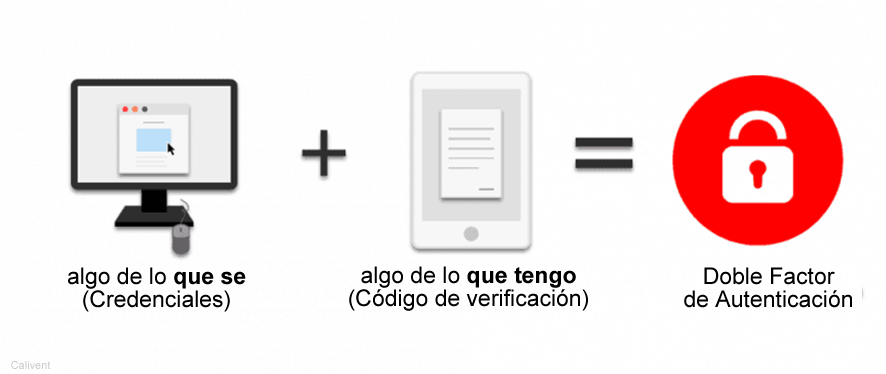

- Autenticación de dos factores (2FA)

La autenticación de dos factores es considerada por muchos como la primera línea de defensa contra los ataques de fuerza bruta. La implementación de una solución de este tipo reduce en gran medida el riesgo de una posible violación de datos.

La Autenticación de dos factores es la combinación de lo que sé (usuario contraseña) de lo que tengo(dispositivo) de lo que soy (biometría)

Una lista de combinación de más factores de autenticación

- Usuario, contraseña y respuestas correctas a una batería de preguntas

- Usuario, contraseña y reconocimiento correcto de imágenes de personas

- Usuario, contraseña y número de token enviado al celular

- Usuario, contraseña y número de certificado grabado en el DNI electrónico

- Usuario, contraseña y dispositivo token físico de autenticación (clave RSA)

- Usuario, contraseña y dispositivo token de software de autenticación (latch, Google autentication, etc.)

- Usuario, contraseña y clave privada (infraestructura de PKI)

- Usuario, contraseña y captcha

- Usuario, contraseña y bot de llamada a dispositivo de telefonía.

- Usuario, contraseña y biometría remota vía el celular (huella dactilar, rostro)

- Usuario, contraseña y biometría presencial (huella dactilar, rostro)

- Usuario, contraseña del correo electrónico o de redes sociales

- Número de referencia para la autenticación en un entorno federado

Como ejemplo práctico: algunas entidades bancarias utilizan doble factor en su banca móvil, el cliente ingresa sus datos (usuario y contraseña correcta), y adicional la aplicación le pide validar con un código o seña enviado a su dispositivo móvil, sea un SMS o una notificación automática.

- URL de inicio de sesión únicas

Cree una URL de inicio de sesión únicas para diferentes grupos de usuarios. Esto no detendrá un ataque de fuerza bruta, pero la introducción de esa variable adicional hace que las cosas sean un poco más difíciles y le lleven más “tiempo” al atacante.

- Revisar o monitorear los registros del servidor

Asegúrese de analizar sus archivos de log detenidamente. Los administradores sabemos que los registros son esenciales para mantener un sistema.

Las aplicaciones de administración de Logs, como Logwatch y otros, pueden ayudarlo a realizar revisiones diarias y pueden generar automáticamente informes diarios.

- Disuadir al ciberdelincuente

Para acceso a la Shell u otra aplicación similar, trate de No usar el puerto predeterminado, edite la línea del puerto en su archivo sshd_config de ser el caso

- FINALIZANDO

Comencemos hoy la prevención y protección de los ataques de fuerza bruta, un atacante habil y persistente siempre querrá encontrar la manera de explotar este ataque eventualmente.

En el mismo sentido, implementar una combinación de los métodos descritos anteriormente minimiza las posibilidades de que seamos víctima de dicho ataque. Los ciberdelincuentes de fuerza bruta no son pacientes buscan lo fácil, y es más probable que se alejen y busquen otro objetivo.